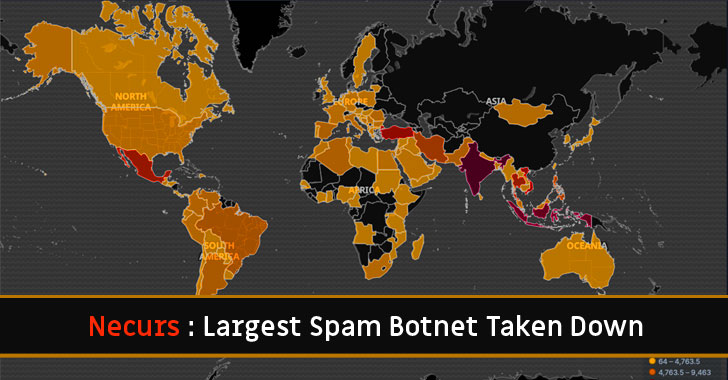

Hôm qua, Microsoft thông báo rằng họ đã phá vỡ thành công mạng lưới botnet của malware Necurs. Phần mềm độc hại này đã lây nhiễm cho hơn 9 triệu máy tính trên toàn cầu và chiếm phần lớn quyền điều khiển cơ sở hạ tầng của chúng.

Thuật toán tự động đăng ký hàng triệu tên miền

Cuộc triệt phá botnet này là kết quả của một hoạt động phối hợp liên quan đến cảnh sát quốc tế và các công ty công nghệ tư nhân trên 35 quốc gia.

Việc truy quét diễn ra thành công sau khi các nhà nghiên cứu phá vỡ thuật toán đăng ký tên miền (domain generation algorithm – DGA) được thực hiện bởi Necurs, một thuật toán giúp duy trì khả năng phục hồi trong một thời gian dài.

DGA về cơ bản là một kỹ thuật để tạo ra các tên miền mới ngẫu nhiên theo một chu kỳ nhất định, giúp các tác giả phần mềm độc hại liên tục chuyển đổi vị trí của các máy chủ C&C (command-and-control – chỉ huy và kiểm soát) và duy trì liên lạc kỹ thuật số không bị gián đoạn với các máy bị nhiễm.

Microsoft chia sẻ “Sau đó khi phá được DGA, chúng tôi đã có thể dự đoán chính xác hơn 6 triệu tên miền sẽ được tạo trong 25 tháng tới. Microsoft đã báo cáo các tên miền này cho các cơ quan đăng ký tương ứng tại các quốc gia để các trang web độc hại có thể bị chặn và không thể trở thành một phần cơ sở hạ tầng của Necurs”.

Cùng với sự trợ giúp từ các lệnh của tòa án, Microsoft cũng đã giành được quyền kiểm soát cơ sở hạ tầng tại Hoa Kỳ mà Necurs sử dụng để phân phối phần mềm độc hại và lây nhiễm máy tính của nạn nhân.

“Bằng cách kiểm soát các trang web hiện có và ngăn cản khả năng đăng ký trang web mới, chúng tôi đã phá vỡ một phần đáng kể mạng lưới botnet.”

Phần mềm gửi thư rác tấn công nhiều quốc gia, trong đó có Việt Nam

Được phát hiện lần đầu tiên vào năm 2012, Necurs là một trong những botnet gửi thư rác phổ biến nhất thế giới. Nó lây nhiễm các hệ thống với phần mềm độc hại ngân hàng, phần mềm đào tiền ảo và ransomware, sau đó lợi dụng chúng để gửi một lượng lớn thư rác cho nạn nhân mới.

Để tránh bị phát hiện và duy trì hoạt động trên máy tính mục tiêu, Necurs sử dụng rootkit ở chế độ cấp hệ thống để vô hiệu hóa một số lượng lớn các ứng dụng bảo mật như Windows Firewall.

Necurs chủ yếu gây chú ý vào năm 2017 khi nó bắt đầu truyền ransomware Dridex (Phần mềm độc hại chuyên đánh cắp thông tin ngân hàng) và Locky (một loại mã độc tống tiền) với tốc độ 5 triệu email mỗi giờ cho các máy tính trên toàn cầu.

Các nhà nghiên cứu tại BitSight cho biết “Từ năm 2016 đến 2019, đây là phương thức nổi bật nhất để tạo thư rác và phần mềm độc hại cho bọn tội phạm và chiếm 90% phần mềm độc hại lây lan qua email trên toàn thế giới.”

Microsoft nói “Trong suốt 58 ngày điều tra, chúng tôi đã quan sát thấy một máy tính bị nhiễm Necurs đã gửi tổng cộng 3,8 triệu thư rác đến hơn 40,6 triệu máy khác.”

Trong một số trường hợp, những kẻ tấn công tống tiền bằng các chứng cứ về việc ngoại tình và đe dọa sẽ gửi bằng chứng cho vợ hoặc chồng, gia đình, bạn bè và đồng nghiệp của nạn nhân.

Theo số liệu thống kê mới nhất được công bố bởi các nhà nghiên cứu, Ấn Độ, Indonesia, Thổ Nhĩ Kỳ, Việt Nam, Mexico, Thái Lan, Iran, Philippines và Brazil là những quốc gia bị Necurs tấn công nhiều nhất.

Thêm bình luận